Trojan to rodzaj złośliwego oprogramowania, które udaje legalne aplikacje lub pliki. Po uruchomieniu wykonuje polecenia atakującego: kradnie dane, doinstalowuje kolejne moduły lub przejmuje zdalną kontrolę nad urządzeniam.

Metafora koń trojański dobrze oddaje mechanizm — pozornie bezpieczny pakunek skrywa niepożądane funkcje. W praktyce spotykamy znane rodziny i kampanie, takie jak Emotet, TrickBot, Hydra czy słynne ransomware WannaCry i NotPetya.

W tym przewodniku wyjaśnimy, jak działa infekcja: od metod przenikania (phishing, fałszywe aktualizacje) po ukryte działania w tle. Opiszemy też symptomy obecności zagrożenia i praktyczne kroki usuwania.

Bez technicznego żargonu podpowiemy, jak chronić swoje urządzenia i jakie nawyki oraz narzędzia ograniczają ryzyko kontaktu z trojanem oraz innym złośliwym oprogramowaniem.

Trojan, czyli koń trojański: czym jest ten rodzaj złośliwego oprogramowania

Obraz konia trojańskiego dobrze tłumaczy mechanizm ataku: program, który wygląda na użyteczny, w rzeczywistości skrywa złośliwe funkcje. Nazwa pochodzi z mitologii greckiej i oddaje ideę „prezentu”, który otwiera drogę do środka.

W praktyce trojany instalują dodatkowe moduły, wykradają dane i zapewniają zdalny dostęp do urządzenia. Atakujący mogą też włączyć sprzęt do botnetu lub uruchomić kolejne programy bez zgody użytkownika.

- Podszywają się pod instalatory, załączniki w wiadomościch lub reklamy zachęcające do kliknięcia.

- Nie muszą się same powielać — to ważna różnica wobec tradycyjnego wirusa.

- Ich celem bywa kradzież haseł, dostęp do informacji oraz długotrwałe ukryte monitorowanie.

Rozumienie, że to konkretny rodzaj złośliwego oprogramowania, pomaga dobrać właściwe narzędzia wykrywania i naprawy. Inne wskaźniki kompromitacji dotyczyć będą trojanów niż typowych programów replikujących się.

Jak działa trojan (wirus)? — wyjaśnienie krok po kroku

Zwykle wszystko zaczyna się od prostego kliknięcia: załącznik, fałszywa aktualizacja lub reklamowa pułapka. Po uruchomieniu ładunek instaluje się i uzyskuje dostęp do krytycznych części systemu.

Mechanizm aktywacji

Użytkownik uruchamia plik lub instalator, a oprogramowanie wykonuje ukryte polecenia. Często instalowany jest downloader, który pobiera kolejne moduły.

Ukrywanie się w systemie

Malware modyfikuje autostart, dodaje usługi lub zadania harmonogramu, by działać po każdym starcie urządzenia. Rootkity maskują procesy i pliki, a paczki są spakowane lub zaszyfrowane, by ominąć skanery.

Przykłady w praktyce

W efekcie ataku mogą nastąpić: wykradanie danych logowania, exfiltracja informacji lub szyfrowanie plików (ransomware). Żądanie okupu pojawia się często w formie instrukcji płatności w kryptowalucie.

- Łańcuch ataku: otwarcie pliku → ukryty ładunek → dostęp do systemu.

- Utrzymanie: wpisy autostartu, usługi, zadania.

- Ukrywanie: rootkity, szyfrowanie paczek, komunikacja z serwerem C2.

- Konsekwencje: szyfrowanie plików, kradzież danych, długotrwały dostęp.

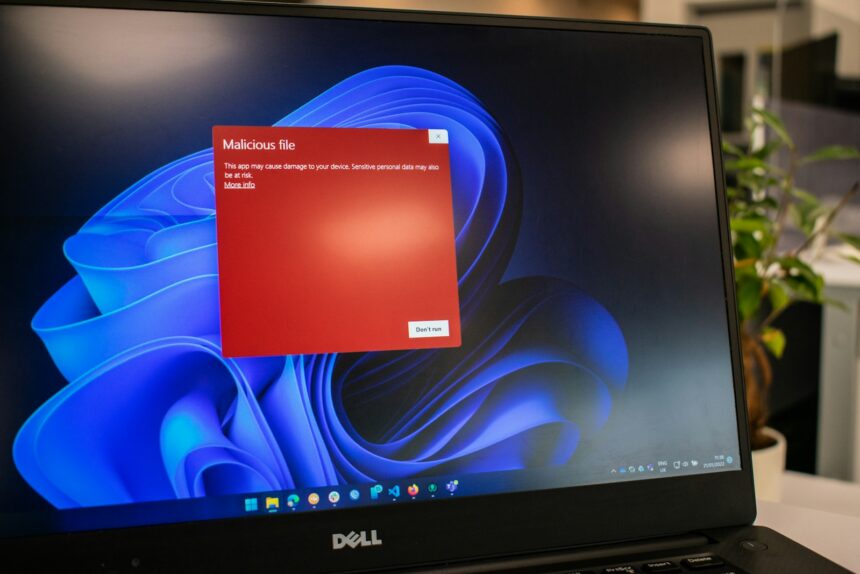

Jeśli widzisz komunikat o zainfekowanym pliku, sprawdź praktyczne wskazówki na rozwiązaniu przy komunikacie o pliku.

Jak trojany infekują urządzenia i systemy użytkowników

Ataki często zaczynają się od e‑maila lub wiadomości, które zachęcają do otwarcia załącznika lub kliknięcia linku. Taka socjotechnika skłania do uruchomienia makr w dokumencie lub pobrania instalatora, po czym ładunek uzyskuje dostęp do systemu.

Phishing w e‑mail i komunikatorach

Fałszywe wiadomości podszywają się pod firmy lub znajomych. Załączniki i linki prowadzą do plików, które po uruchomieniu instalują moduły umożliwiające zdalny dostęp.

Fałszywe aktualizacje i strony podające się pod producentów

Pobrane z nieoficjalnych źródeł „łatki” często zawierają złośliwe oprogramowanie. Strony, które wyglądają jak serwis producenta, mogą instalować programy z ukrytym ładunkiem.

Urządzenia mobilne i nośniki zewnętrzne

Aplikacje spoza oficjalnych sklepów niosą ryzyko — mobilne trojany mogą przejmować wiadomości i dane. Pendrive’y i inne nośniki przenoszą zainfekowane pliki; Autoplay lub luki w oprogramowaniu mogą uruchomić atak.

- Uważaj na nietypowe domeny i błędy językowe w wiadomościach.

- Nie pobieraj programów z pirackich źródeł.

- Wyłącz Autoplay i aktualizuj oprogramowanie tylko z oficjalnych kanałów.

Rodzaje trojanów i ich cele w Twoim urządzeniu

Na Twoim urządzeniu działają różne typy złośliwego oprogramowania, każdy z innym celem. Poniżej znajdziesz krótkie opisy najczęstszych rodzajów i ich konsekwencje.

Backdoor — ukryty dostęp

Backdoor zapewnia zdalny dostęp do systemu. Przy jego pomocy sprawcy kopiują pliki, instalują kolejne programy i utrzymują stałą kontrolę. Przykładem jest ChaChi używany przez gang PYSA.

Downloader — brama dla kolejnych infekcji

Ten moduł pobiera i instaluje dodatkowe komponenty, często przygotowując grunt pod ransomware lub spyware. TrickBot to przykład trojana modułowego.

Ransom — szyfrowanie i żądanie okupu

Ransom szyfruje pliki i wyświetla żądanie okupu. Bez kopii zapasowej odzyskanie danych może być niemożliwe.

Bankowy, SMS i inne zagrożenia

Trojan bankowy kradnie dane logowania i modyfikuje transakcje (np. Hydra). Trojan SMS przechwytuje wiadomości, kody 2FA i może generować opłaty.

- Rootkit — ukrywa obecność i maskuje procesy.

- Fake AV — udaje antywirus i wymusza opłaty.

- DDoS/Proxy — tworzy botnet i wykorzystuje ruch sieciowy.

- Exploit — wykorzystuje luki w oprogramowaniu.

- GameThief, Spyware/PSW, Miner — kradzież kont, keyloggery i kopanie krypto.

| Typ | Główny cel | Przykład / efekt |

|---|---|---|

| Backdoor | Zdalny dostęp, eksfiltracja | ChaChi — furtka dla gangów |

| Downloader | Pobieranie kolejnych modułów | Umożliwia instalację ransomware/spyware |

| Ransom | Szyfrowanie plików, żądanie okupu | Utrata dostępu do danych bez backupu |

| Bankowy / SMS | Przechwytywanie danych finansowych i SMS | Hydra; kradzieże, nieautoryzowane opłaty |

Objawy obecności trojana i metody wykrywania w praktyce

Szybkie spadki wydajności i dziwne komunikaty to często pierwsze sygnały problemu. Użytkownik może też zauważyć wzmożone pop‑upy, samoczynne zmiany ustawień przeglądarki oraz pojawienie się nieznanych programów w tle.

Najczęstsze symptomy

- Nagłe spowolnienia systemu i duże obciążenie CPU lub dysku.

- Agresywne okna reklamowe i nieautoryzowane zmiany stron startowych.

- Pojawienie się nieznanych procesów i podejrzane transfery danych.

Sprawdzenie procesów w Windows

Otwórz Ctrl+Alt+Del i wybierz Menedżer zadań. Przejdź do karty Procesy i sortuj po CPU, pamięci i dysku.

Jeśli programy zużywają nadmiernie zasoby lub nazwy są nieznane, kliknij prawym i wybierz „Otwórz lokalizację pliku” lub wyszukaj nazwę online.

Monitorowanie w macOS

Użyj Spotlight i uruchom Monitor aktywności. Sprawdź kolumny % CPU, Pamięć i Dysk, by znaleźć aplikacje obciążające urządzenie.

Sortowanie po zużyciu pomaga szybko wychwycić anomalie. Regularne przeglądanie listy autostartu i zaplanowanych zadań zmniejsza ryzyko długotrwałego ukrycia.

| Objaw | Co sprawdzić | Szybkie działanie |

|---|---|---|

| Spowolnienie systemu | CPU, pamięć, dysk w Menedżerze / Monitorze aktywności | Wyloguj użytkownika, odłącz od sieci, zbadaj procesy |

| Wielu pop‑upów | Rozszerzenia przeglądarki, aplikacje uruchamiane przy starcie | Wyłącz/usuń podejrzane rozszerzenia, uruchom skan |

| Nieznane procesy | Ścieżka pliku, podpis cyfrowy, wyszukiwanie online | Zablokuj proces, utwórz kopię zapasową danych i przeskanuj |

Uwaga: nietypowe transfery danych i nieautoryzowane logowania to poważne wskaźniki. Przy silnym podejrzeniu izoluj urządzenie od sieci i sprawdź instrukcje czyszczenia w przewodniku usuwania złośliwego oprogramowania.

Jak usunąć trojana i oczyścić urządzenie z złośliwego oprogramowania

Szybka izolacja i dokładny skan to podstawowe działania, które zwiększają szanse na pełne oczyszczenie systemu. Najpierw odłącz urządzenie od internetu, by przerwać komunikację z serwerem sprawcy i ograniczyć utratę danych.

Szybkie kroki

Uruchom system w trybie awaryjnym, aby zminimalizować ładowanie podejrzanych składników.

Wykonaj pełny skan za pomocą oprogramowanie antywirusowe i usuń wykryte elementy trojana oraz powiązane moduły.

Narzędzia i techniki

Zastanów się nad rozwiązaniami klasy endpoint. CylanceENDPOINT wykorzystuje AI/ML do prewencyjnego blokowania zagrożeń. CrowdStrike Falcon oferuje detekcję bez sygnatur i ochronę przed exploitami.

Po usunięciu sprawdź autostart, harmonogram zadań i listę programów uruchamianych przy starcie.

Ransomware i odzyskiwanie danych

W przypadku ransomware nie płać okupu bez konsultacji. Przywróć plików z kopii zapasowych, sprawdź NoMoreRansom i rozważ wsparcie specjalistów od odzysku danych.

Na koniec zaktualizuj systemu i aplikacje oraz zresetuj hasła, by odciąć napastnika od wcześniejszego dostępu.

- Powtórz pełny skan i monitoruj urządzenie przez kilka dni.

- Zadbaj o regularne kopie i ustawienia bezpieczeństwa, by chronić się przed trojanami.

Jak się chronić przed trojanami na co dzień

Kilka prostych zasad znacząco obniża prawdopodobieństwo ataku na Twoje urządzenia. Stosuj je codziennie, a ochrona stanie się naturalnym nawykiem.

Higiena cyfrowa

Zawsze sprawdzaj nadawcę i domenę w e‑mail. Nie otwieraj załączników ani linków z nieznanych źródeł. Nie włączaj makr bez pewności co do pochodzenia pliku.

Aktualizacje i kopie zapasowe

Włącz automatyczne łatki dla systemu i programów. Regularne kopie zapasowe pozwolą szybko odzyskać dane po incydencie.

Ochrona i konfiguracja

Skonfiguruj oprogramowanie antywirusowe na wszystkich urządzeniach. Nadaj minimalne uprawnienia użytkownikom i programom oraz egzekwuj polityki aktualizacji.

Bezpieczeństwo finansowe

Przed logowaniem do banku sprawdź adres strony i certyfikat. Korzystaj z 2FA i nie zapisuj haseł na współdzielonych urządzeniach.

Szkolenia i testy

Firmy powinny organizować cykliczne szkolenia i testy phishingowe, by zwiększyć odporność użytkowników.

- Instaluj aplikacje tylko ze sklepów producentów.

- Wyłącz instalacje z nieznanych źródeł na urządzeniach mobilnych.

- Włącz filtrowanie treści i reputację domen na bramkach DNS i poczty.

| Obszar | Proste działanie | Efekt |

|---|---|---|

| e‑mail | Weryfikuj nadawcę i nie otwieraj podejrzanych załączników | Zmniejszone ryzyko pobrania złośliwego pliku |

| Aktualizacje | Automatyczne łatki dla systemu i programów | Usunięcie znanych luk bezpieczeństwa |

| Kopie zapasowe | Regularne testy przywracania | Szybkie odzyskanie danych po ataku |

| Bankowość | 2FA i sprawdzenie certyfikatów | Ochrona logowań i środków |

Jeśli chcesz dodatkowych wskazówek dotyczących bezpiecznego wylogowywania się z serwisów, sprawdź praktyczny poradnik dotyczący wylogowywania z serwisów.

Wniosek

Trojany pozostają kluczowym narzędziem cyberprzestępców, od backdoorów po ransomware szyfrujące pliki.

Najlepszą obroną jest kombinacja technologii i dobrych nawyków: regularne aktualizacje, sprawdzone oprogramowanie, kopie zapasowe oraz świadomość przy korzystaniu z e‑mail i internetu.

Nie płacenie okupu i stosowanie procedur reagowania oraz przywracania z backupu daje lepsze efekty niż uleganie szantażowi. Warto też wdrożyć narzędzia klasy endpoint, jak CylanceENDPOINT czy CrowdStrike Falcon.

Gdy nastąpi incydent — izoluj urządzenie, skanuj, usuń zagrożenia i przywróć dane z kopii. Analiza po zdarzeniu wzmocni ochronę przed kolejnymi atakami złośliwego oprogramowania.

FAQ

Czym jest koń trojański i jak różni się od zwykłego złośliwego programu?

Koń trojański to rodzaj złośliwego oprogramowania, które udaje legalny plik lub aplikację, by zdobyć zaufanie użytkownika. W przeciwieństwie do klasycznego wirusa nie zawsze sam się replikuje — zamiast tego otwiera „furtkę” do przejęcia systemu, kradzieży danych lub instalacji kolejnych zagrożeń.

Skąd pochodzi nazwa „koń trojański” i na czym polega jego podstęp?

Nazwa nawiązuje do legendy o drewnianym koniu z Troi — złośliwe oprogramowanie ukrywa się w pozornie bezpiecznym pliku lub wiadomości, by po uruchomieniu dać atakującemu dostęp do urządzenia bez wiedzy użytkownika.

Jak krok po kroku dochodzi do aktywacji takiego złośliwca?

Najpierw użytkownik otrzymuje zainfekowany plik lub link. Po otwarciu lub uruchomieniu następuje instalacja procesu w tle, często z uprawnieniami użytkownika. Potem trojan łączy się z serwerem kontrolnym, pobiera dodatkowe moduły i uruchamia funkcje: kradzież danych, szyfrowanie plików, instalację malware pomocniczego.

W jaki sposób trojany ukrywają swoją obecność w systemie?

Wykorzystują techniki maskowania: zmieniają nazwy plików, uruchamiają procesy w tle, instalują rootkity, modyfikują wpisy w rejestrze i wyłączają narzędzia zabezpieczające. Dzięki temu unikają wykrycia przez użytkownika i niektóre programy antywirusowe.

Jakie są najczęstsze konsekwencje działania trojanów w praktyce?

Mogą szyfrować pliki (ransomware), kraść dane logowania do banków i serwisów, instalować keyloggery, tworzyć botnety do DDoS, wykradać dane osobowe i finansowe oraz spowalniać lub uszkadzać system.

W jaki sposób trojany najczęściej infekują komputery i telefony?

Główne wektory to phishing e-mailowy i wiadomości w komunikatorach z załącznikami lub linkami, fałszywe aktualizacje oprogramowania oraz aplikacje poza oficjalnymi sklepami. Pendrive’y i inne nośniki zewnętrzne także przenoszą zainfekowane pliki.

Czym jest Trojan bankowy i jak się przed nim chronić?

Trojan bankowy przechwytuje dane logowania i szczegóły transakcji, często przez overlaye lub modyfikację stron bankowych. Ochrona obejmuje używanie oficjalnych aplikacji bankowych, dwuetapowej autoryzacji, aktualizacje systemu i sprawdzone programy antywirusowe.

Co to jest Backdoor Trojan i dlaczego jest niebezpieczny?

Backdoor tworzy ukryty zdalny dostęp do komputera, pozwalając napastnikowi kontrolować system, instalować inne malware i kraść dane. Jest groźny, bo działa dyskretnie i umożliwia długotrwałe naruszenie bezpieczeństwa.

Jak rozpoznać obecność trojana na komputerze lub smartfonie?

Objawy to nagłe spowolnienia, nieoczekiwane komunikaty, podejrzane wyskakujące okna, zmiany ustawień przeglądarki, nieznane procesy w menedżerze zadań oraz wzrost użycia CPU lub sieci bez powodu.

Jak sprawdzić podejrzane procesy w Windows?

Otwórz Menedżer zadań (Ctrl+Shift+Esc), sprawdź aktywne procesy i zużycie CPU/Dysk/Sieć. Warto zweryfikować nazwę procesu w sieci i przeskanować plik za pomocą programu antywirusowego lub usług takich jak VirusTotal.

Jak sprawdzić wykorzystanie zasobów w macOS, by wykryć zagrożenia?

Użyj Monitor aktywności, sprawdź listę procesów, zużycie CPU, pamięci i sieci. Podejrzane aplikacje warto natychmiast zamknąć i przeskanować system narzędziem bezpieczeństwa kompatybilnym z macOS.

Jak szybko zareagować po wykryciu infekcji trojanem?

Natychmiast odłącz urządzenie od sieci, zamknij podejrzane aplikacje, przejdź do trybu awaryjnego, uruchom pełen skan z zaufanym antywirusem i przywróć system z kopii zapasowej, jeśli to konieczne.

Jakie narzędzia pomagają w usuwaniu złośliwego oprogramowania?

Skuteczne są programy takie jak Microsoft Defender, Malwarebytes, ESET, a dla firm rozwiązania endpointowe typu CrowdStrike Falcon czy Sophos. W krytycznych przypadkach warto skonsultować się z profesjonalnym serwisem bezpieczeństwa.

Co robić w przypadku ataku ransomware i jak odzyskać dane?

Nie płacić okupu bez konsultacji ze specjalistami. Najpierw przywrócić pliki z kopii zapasowej. Można też sprawdzić zasoby NoMoreRansom oraz skontaktować się z firmą odzyskującą dane, jeśli backupów brak.

Jakie są najważniejsze zasady higieny cyfrowej, które chronią przed trojanami?

Weryfikuj nadawców wiadomości, nie otwieraj podejrzanych załączników, unikaj klikania nieznanych linków, instaluj aktualizacje, korzystaj z silnych haseł i włącz dwuetapową weryfikację tam, gdzie to możliwe.

Czy aktualizacje i kopie zapasowe naprawdę pomagają uniknąć szkód?

Tak. Aktualizacje łatają luki wykorzystywane przez trojany, a regularne kopie zapasowe umożliwiają szybką odbudowę systemu i danych po ataku, minimalizując straty i konieczność płacenia okupu.

Jak firmy mogą budować odporność pracowników na phishing i trojany?

Szkolenia i testy phishingowe podnoszą świadomość, wprowadzenie polityk bezpieczeństwa, segmentacja sieci, wdrożenie rozwiązań endpoint security oraz regularne audyty IT znacznie zmniejszają ryzyko udanej infekcji.

Czy oprogramowanie antywirusowe całkowicie chroni przed wszystkimi trojanami?

Żaden program nie daje 100% gwarancji, ale nowoczesne rozwiązania znacząco redukują ryzyko wykrywania i eliminują wiele zagrożeń. Najlepiej używać wielowarstwowej ochrony: AV, firewalla, aktualizacji i dobrych praktyk użytkownika.

Jak chronić smartfon przed Trojanem SMS i innymi zagrożeniami mobilnymi?

Pobieraj aplikacje tylko z oficjalnych sklepów (Google Play, App Store), sprawdzaj uprawnienia aplikacji, aktualizuj system i aplikacje, unikaj instalacji z niezaufanych źródeł oraz korzystaj z mobilnego oprogramowania zabezpieczającego.

Co to jest Trojan Downloader i dlaczego warto go obawiać?

Trojan Downloader to program, który pobiera i instaluje kolejne złośliwe moduły, takie jak ransomware czy spyware. Działa jak „brama” do poważniejszych infekcji, dlatego szybkie wykrycie i usunięcie jest kluczowe.

Jak postępować z podejrzanym załącznikiem w e-mailu?

Nie otwieraj go. Sprawdź nadawcę, zweryfikuj treść przez inne kanały (np. telefonicznie), przeskanuj plik przy użyciu programu antywirusowego lub usług online i usuń, jeśli budzi wątpliwości.

Czy pendrive może przenieść trojana i jak się przed tym zabezpieczyć?

Tak. Nośniki zewnętrzne często przenoszą malware. Zabezpiecz się skanowaniem pendrive’ów przed użyciem, wyłącz autoodtwarzanie w systemie i nie korzystaj z nieznanych nośników.

Co zrobić, gdy podejrzewam, że moje konto bankowe zostało przejęte?

Natychmiast skontaktuj się z bankiem, zablokuj dostęp, zmień hasła i włącz dodatkowe metody autoryzacji. Zgłoś sprawę odpowiednim służbom i przeprowadź pełne skanowanie urządzeń w poszukiwaniu malware.

Jakie techniki stosują trojany rootkit, by być niewidocznymi?

Rootkity modyfikują jądro systemu, ukrywają pliki i procesy, podmieniając informacje zwracane narzędziom systemowym. Dzięki temu pozostają niewykryte przez standardowe kontrole i wymagają specjalistycznych narzędzi do usunięcia.

Czy gry i mody mogą być źródłem infekcji typu GameThief?

Tak. Nieoficjalne mody, cracki i źródła zewnętrzne mogą zawierać malware kradnące konta graczy. Korzystaj z oficjalnych platform, stosuj uwierzytelnianie dwuskładnikowe i nie udostępniaj loginów.

Jak postępować, gdy antywirus nie usuwa trojana?

Spróbuj uruchomić system w trybie awaryjnym i przeskanować ponownie. Jeśli to nie działa, użyj dedykowanych narzędzi do usuwania lub zwróć się do specjalistów ds. odzyskiwania i analizy incydentów.

Gdzie znaleźć aktualne informacje o nowych rodzajach trojanów i zagrożeniach?

Śledź źródła branżowe: CERT Polska, firmy cybersecurity jak Kaspersky, ESET, CrowdStrike oraz portale takie jak Threatpost czy BleepingComputer. Regularne czytanie raportów pomaga być na bieżąco.

Czy opłaca się płacić okup w przypadku ransomware?

Płacenie nie gwarantuje odzyskania danych i finansuje dalsze ataki. Najbezpieczniejszym krokiem jest przywrócenie z kopii zapasowej i kontakt ze specjalistami. Warto też zgłosić incydent odpowiednim organom.