Nie dalej jak kilka dni temu, media poinformowały nas o kolejnej luce znalezionej tym razem w jednej z najpopularniejszych przeglądarek internetowych – Internet Explorer. Starsze wersje IE, których dotyczył problem, posiadają łącznie blisko 40% udziałów w rynku online. Złośliwe oprogramowanie wykorzystując tę lukę, mogłoby z powodzeniem zainfekować komputery wielomilionowego grona Internautów.

Coraz więcej luk w przeglądarkach

Czasy, gdy przeglądarkę internetowa wybierało się na podstawie szybkości działania oraz dostępnych dodatków już dawno minęły. Dziś większość producentów tych popularnych narzędzi, za podstawowy czynnik budowania swojej rynkowej pozycji uważa jeden kluczowy parametr – bezpieczeństwo.

Korzystny efekt wywiera w tym względzie „wojna przeglądarek” – walka o zwiększenie udziałów w rynku, idzie w parze z badaniami nad stabilnością i udoskonalaniem poszczególnych narzędzi. Wraz z tym zwiększa się również wybór możliwości dostosowania oprogramowania do indywidualnych wymagań i potrzeb Internautów. Poszczególne rozwiązania stosowane w starych wersjach, które nie zdały egzaminu ulegają, ciągłym zmianą i ulepszeniom. Jak zauważają eksperci z G Data problem luk w aplikacjach przeglądarek, nie ogranicza się tylko do jednej z nich.

Niewątpliwie dzięki słusznej polityce ochrony i wdrażania udoskonaleń, użytkownicy Firefoksa w porównaniu przeglądarką Internet Explorer są bezpieczniejsi. Nie zmienia to jednak faktu, że znalezienie dziur oraz naprawianie błędów to proces żmudny i niezwykle czasochłonny.

W przypadku Internet Explorer wspomniana powyżej luka dotyczyła wersji 6 oraz 7. Jak informuje firma Vupen Security, najnowszy produkt – Internet Explorer 8 – jest teoretycznie odporny na tego typu zagrożenia. Nie zmienia to jednak faktu, że znakomita większość Internautów korzystających z IE ma na swoim komputerze zainstalowane te zdecydowanie mniej bezpieczne wersje.

– Grozy całej sytuacji dodaje fakt, że kod umożliwiający załączenie malware został opublikowany na jednym z bardziej popularnych forów. Teoretycznie więc cyberzłodzieje bez trudu mogli wykorzystać lukę do popełniania kolejnych internetowych przestępstw – zauważa Tomasz Zamarlik z G Data Software.

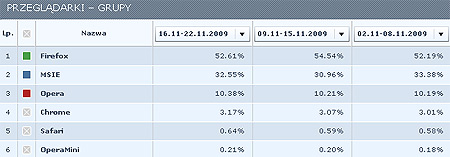

Najnowszy ranking przeglądarek sporządzony na podstawie badań grupy GEMIUS :

Od czego zależy bezpieczeństwo przeglądarki?

Ryzyko Internautów zależy w dużej mierze od dostępności eksploitów, które wykorzystując spreparowany kod zawierający złośliwe oprogramowanie, jakim są na przykład rootkity i keyloggery, umożliwiają wykradanie haseł użytkowników sieci.

-Mechanizm działania w tym przypadku zawsze wygląda podobnie – cyberprzestępcy, chcąc odnieść korzyści finansowe, rozsyłają exploity do skradzionych aktywów użytkowników – loginów do kont bankowych, numerów kart kredytowych itd. Internauci zostają zainfekowani exploitami zaraz po wejściu na skażone złośliwym oprogramowaniem strony – nie muszą więc instalować, czy ściągać dodatkowego pliku – tłumaczy Zamarlik.

Tego typu oprogramowanie jest natomiast bardzo trudne do wykrycia – pierwszym sygnałem zainfekowania komputera są dopiero podejrzane i nieautoryzowane przez nas transakcje widniejące na rachunkach bankowym. Oprogramowanie instaluje się natomiast automatycznie – wystarczy, że użytkownik wyświetli stronę w skażonej przeglądarce.

Jak uniknąć zagrożenia?

Poszczególni użytkownicy Internetu nie maja w zasadzie żadnej możliwości wpływania na luki w przeglądarkach. Dlatego, jak zauważa w rozmowie Łukasz Nowatkowski z G Data Software, by zminimalizować ryzyko zainfekowania systemu złośliwym oprogramowaniem, użytkownicy przeglądarek powinni zabezpieczyć się najnowszą wersją antywirusa, wyłączyć obsługę Java Script oraz nie wchodzić na nieznane sobie strony, a także na bieżąco przeprowadzać aktualizację oprogramowania zainstalowanego w komputerze.

O bezpieczeństwie przeglądarek świadczy również obsługa certyfikatów SSL, wbudowanych obecnie we wszystkie nowoczesne wersje tego typu narzędzi. Zastosowanie się do tych zasad niewątpliwie uchroni użytkownika Internetu przed opisanym wyżej atakiem, jak również zabezpieczy przed coraz bardziej popularnym phishingiem.

Problem luk w przeglądarkach, pomimo coraz doskonalszych narzędzi i stałego monitoringu, niewątpliwie nadal będzie obecny. Znakiem dzisiejszych czasów jest to, że już po kilku dniach od publikacji nowego systemu operacyjnego czy popularnych aplikacji, z luk w ich zabezpieczeniach korzysta także złośliwe oprogramowanie, rozpowszechniane i wykorzystywane przez cyberprzestępców. Nic więc dziwnego, że obecnie najsłabszym ogniwem tego łańcucha są przeglądarki internetowe i ich elementy, w których znajduje się większość wykorzystywanych nielegalnie luk w zabezpieczeniach, a fenomenem jest fakt powstawania coraz większej ilości aplikacji webowych obsługiwanych za pomocą, właśnie, przeglądarki.

– Internauci, którzy nie dbają o to, by system ochrony był stale aktualizowany, umożliwiają ataki złośliwego oprogramowania. W tym przypadku, zarówno po stronie producentów przeglądarek jak również oprogramowania antywirusowego, ważne jest, by stale rozwijać i ulepszać systemy monitorowania, korzystając między innymi z certyfikatów SSL umożliwiających dodatkowe szyfrowanie danych – wyjaśnia Tomasz Zamarlik.